Introducción

La gestión de la prevención en empresas complejas, en las que hay múltiples tareas que pueden ser asignadas a un empleado, o varios empleados que puedan acceder a un mismo lugar o manejar los mismos equipos puede llegar a ser muy complicada. La investigación de incidentes en este tipo de actividades, la mejora de la gestión, la asignación temporal de funciones, la revisión de la asignación y cumplimiento de tareas están sometidas a la interpretación de los individuos que las realizan, en ocasiones, cuando se ha producido un accidente o incidente, la reconstrucción de los hechos se hace a partir de las interpretaciones subjetivas de los actores implicados. La toma urgente de decisiones, como autorizaciones o prohibiciones por mal funcionamiento de un equipo o por parada técnica no siempre puede ejecutarse de forma inmediata.

Con el fin de resolver estas situaciones planteadas se propone en este trabajo el desarrollo de una herramienta para la gestión de la prevención que consiste en un conjunto software-hardware que permite gestionar los permisos de trabajo para el uso de equipos, máquinas, vehículos y los accesos a los lugares en diferentes formas, incluidas las tareas especiales.

El citado software estará vinculado con el elemento de hardware asociado a cada uno de los entes que integre el sistema de gestión, mediante comunicación entre ambos.

Una nueva tecnología que permite la comunicación entre dispositivos recibe el nombre de RFID “Radio Frequency Identification - Identificación por Radio Frecuencia” es un sistema de autoidentificación inalámbrico, el cual consiste en etiquetas que almacenan información y lectores que pueden leer a estas etiquetas a distancia. El funcionamiento de las RFID es muy simple, los tags (o tarjetas) RFID, cuando reciben una pequeña corriente mediante radio frecuencia son capaces de emitir una onda con su número identificativo y esta onda es captada por un lector RFID que se encarga de pasar la información a un formato digital.

Existen una gran variedad de encapsulados para los tags. En tarjeta, encapsulados para implantaciones quirúrgicas, flexible para ponerlos sobre pegatinas, en llaveros y pulseras. Al ser un circuito muy pequeño se puede introducir en cualquier formato.

Hasta el momento, la principal aplicación de la tecnología RFID han sido los sistemas de control de acceso que se usan muy frecuentemente en grandes empresas en las que hay una gran cantidad de trabajadores, los cuales no deben tener acceso a todas las zonas del edificio.

Otra gran vía de aplicación para el sistema RFID es la gestión de pasajeros, siendo cada vez mayor el número de transportes públicos (metros, autobuses…) que utilizan este sistema, sustituyéndolo por los anticuados billetes. Con este sistema se permite una mayor personalización del control de zonas de viaje o de la administración del dinero.

La tecnología RFID está siendo adoptada cada vez por más industrias debido a que su coste es cada vez menor y sus capacidades son mayores.

Objetivos y plan de trabajo

El objetivo de este proyecto es desarrollar una solución hardware-software para la gestión de la prevención utilizando inicialmente como protocolo de comunicación entre dispositivos la tecnología RFID.

En este contexto, los objetivos de este trabajo han sido:

Desarrollar un programa informático (software) que permita “asignar” relaciones y permisos entre trabajadores y equipos, maquinas o lugares de manera que la organización de las actividades queda prefijada de antemano. Un trabajador, un servicio; dos trabajadores, un servicio; un trabajador, varios servicios. Una vez en uso el programa deberá informar sobre las relaciones que se hayan producido entre usuarios y maquinas, lugares y equipos.

Diseñar y construir elementos hardware que consiste en:

· Para el usuario: Una tarjeta inteligente en la que quedan configurados todos sus permisos en función de sus competencias – habilidades – responsabilidades· Para el equipo portátil: Un adaptador hembra – RFID – macho inviolable que se incorporará al equipo y que accionará un interruptor de paso de corriente de seguridad si existe permiso para el empleado que desea utilizarlo.· Para lugares: Un dispositivo RFID que permita la apertura de la cerradura de la puerta que da acceso al lugar de trabajo· Para grandes máquinas conectadas a la red de forma permanente o para maquinaria autónoma se realizará un adaptador que impida o permita, según sea el caso el arranque de la misma.

Metodología

El trabajador dispondrá de una tarjeta RFID que le permitirá interaccionar con los equipos y lugares para los que dispone de permiso, impidiéndole el uso, arranque o acceso al resto.

La gestión de permisos y actividades podrá ser programada por el técnico de prevención o el encargado del trabajador, quien adicionalmente podrá visualizar en tiempo real desde un ordenador todo el sistema de trabajo y concederá o denegara permisos.

Los permisos de uso se deberán vincular con la existencia de formación, caducidad y actualización de los mismos.

Cada elemento hardware se enclavará a cada equipo, maquina o vehículo sin alterar su funcionamiento y su desenclavamiento habrá de dejar rastro evidente de manipulación.

Los intentos de uso no autorizados por parte de un trabajador se registrarán en el programa informático como incidencias.

Se trata de una herramienta que podrá disponer de los datos acumulados de uso y accesos y facilitara la integración de la prevención en la organización de la empresa.

El software a desarrollar habrá de ser muy intuitivo de modo que pueda ser utilizado por cualquier persona con conocimientos básicos de informática.

Descripción de la tecnología RFID

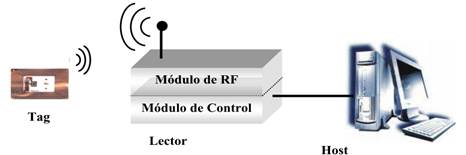

Existen 3 componentes básicos en un sistema de RFID§ El tag, etiqueta o transponder de RFID consiste en un pequeño circuito, integrado con una pequeña antena, capaz de transmitir un número de serie único hacia un dispositivo de lectura, como respuesta a una petición. Algunas veces puede incluir una batería.§ El lector, (el cual puede ser de lectura o lectura/escritura) está compuesto por una antena, un módulo electrónico de radiofrecuencia y un módulo electrónico de control.§ Un controlador o un equipo anfitrión, comúnmente una PC o Workstation, en la cual corre una base de datos y software de control.

Figura 1. Componentes de un Sistema RFID

Se diseñó el software para el control de acceso y se investigó el ciclo completo de este tipo de sistemas, desde que se genera información a partir de los lectores de RFID; hasta el procesamiento de los datos, a partir de aplicaciones cliente servidor y web. Finalmente, se muestra la interacción con una arquitectura o hardware aplicada a equipos, máquinas y lugares de trabajo.

Diseño Software

La programación y aplicación informática. La plataforma web de trabajo estará compuesta por las siguientes secciones:

§ Inicio § Usuarios § Equipos § Permisos § Historial § Incidencias

Diseño Hardware

El proyecto se clasifica en cuatro secciones a diseñar: Usuario, Equipos portátiles, Lugar de trabajo, y Maquinaria accionada con llave.

USUARIO: El diseño y construcción del hardware consistirá en la programación de permisos para lo cual se utilizaran tres tipos de tarjetas RFID:

· Tarjeta Maestra.- La tarjeta RFID programada para poder dar de alta a las distintas tarjetas de los usuarios.

· Tarjeta Borrar.- La tarjeta RFID programada para poder dar de baja a las distintas tarjetas de los usuarios.

· Tarjetas de usuarios.- Serán las distintas tarjetas RFID que programaremos para darlas de alta/baja, con las tarjetas anteriormente mencionadas.

Las tarjetas son programadas con el software Arduino 1.0.5

EQUIPOS PORTATILES: Se desarrollará un adaptador hembra – RFID – macho inviolable que se incorporará al equipo y que accionará un interruptor de paso de corriente de seguridad si existe permiso para el empleado que desea utilizarlo.

LUGAR DE TRABAJO, ALMACEN DE HERRAMIENTAS MANUALES o TAQUILLA: Se desarrollará un dispositivo RFID que permita la apertura de la cerradura de la puerta que da acceso al lugar de trabajo.

Figura 15. Apertura de cerradura de puerta

MAQUINARIA ACCIONADA CON LLAVE: Para grandes máquinas conectadas a la red de forma permanente o para maquinaria autónoma se realizará un adaptador que impida o permita, según sea el caso el arranque de la misma.

Resultados

Los resultados del trabajo se llevarán al Congreso, en concreto se presentará el software de gestión y algunas de las soluciones hardware desarrolladas.

A continuación se exponen algunas de las pantallas del software de gestión

Inicio. Cuadro de mando: Visualización de las Estadísticas de usos e incidencias “diaria, semanal, mensualmente”, el personal en las instalaciones y su hora de entrada con su respectivo equipo o maquinaria usada ese día y las incidencias de cada trabajador.

Figura 2. Inicio “cuadro de mando”

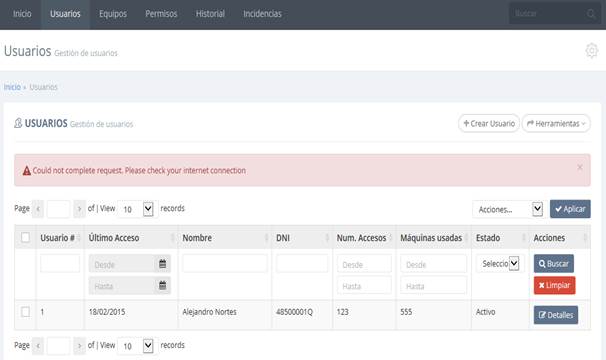

USUARIO. Gestión de Usuarios: Identificación de cada usuario con su número de accesos y maquinarias usadas, acciones activar/desactivar/eliminar

Figura 3. Gestión de usuario

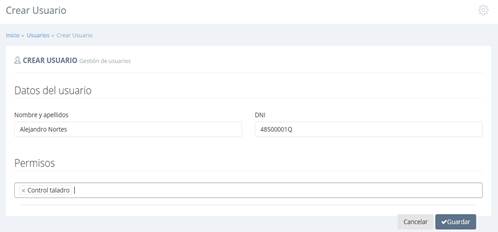

Crear usuario. Incluir nuevos usuarios con su nombre, identificación y permisos autorizados.

Figura 4. Crear Usuario

Herramientas. Se podrá Exportar a Excel y CSV e imprimir los usuarios autorizados.

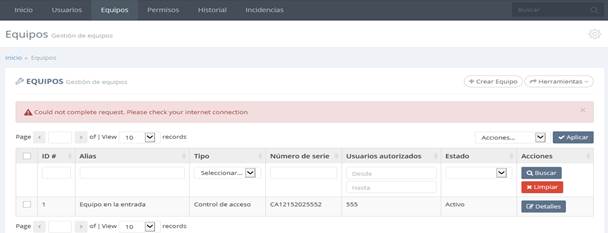

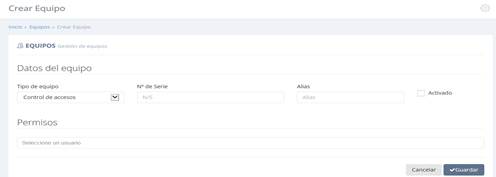

EQUIPOS. Gestión de Equipos e identificación de cada equipo con Tipo “selección clase”, su número de serie, usuarios autorizados, estado “activo/inactivo”.

Figura 5. Gestión de equipos

Crear Equipo. Incluir nuevos equipos, datos del equipo, tipo de equipo, Nº de serie, alias, Casilla de Activado y Permisos “Selección de usuario.

Figura 6. Crear equipo

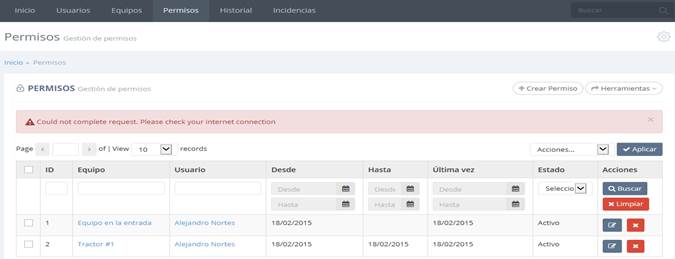

PERMISOS. Gestión de permisos, listado de permisos donde se pueda ver el equipo y su usuario autorizado, fechas del permiso, ultimo permiso y estado “activo/inactivo”

Figura 7. Gestión de permisos

Crear Permiso. . Incluir nuevos permisos con el usuario autorizado, equipos, fecha de inicio y final del permiso, nº usos, casilla “activado”.

Figura 8. Crear permiso

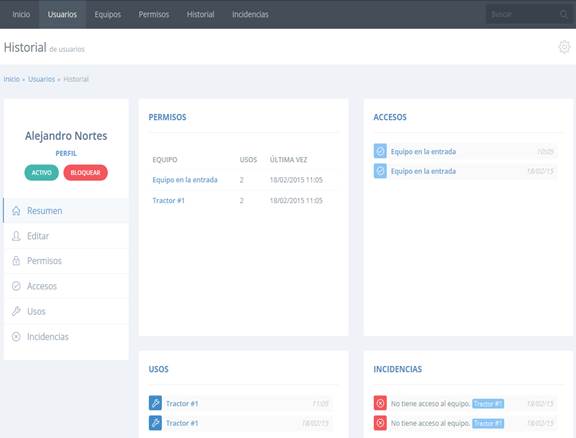

HISTORIAL. Listado de antecedentes de uso de los equipos, identificación, usuario y fecha.

Figura 9. Historial de uso de los equipos

INCIDENCIAS. Gestión de incidencias y descripción de la denegación del permiso o intentos de acceder a equipos a los cuales no tiene permiso.

Figura 10. Historial de Incidencias

PERFIL DE USUARIO / EQUIPO. Visualización personal de cada usuario con los permisos y accesos autorizados, historial de uso e incidencias.

Figura 11. Perfil de usuario / Perfil de equipo

PERFIL DE EQUIPO. Visualización personal de cada equipo con los permisos y accesos autorizados, historial de uso e incidencias.

Figura 12. Perfil de equipo

A continuación se muestran las soluciones desarrolladas para cada una de las secciones en las que se clasificó el hardware

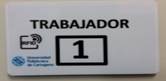

- USUARIO: Se entregará a cada trabajador una tarjeta inteligente RFID en la que quedan configurados todos sus permisos en función de sus competencias – habilidades – responsabilidades. Esta tarjeta se ha diseñado para que pueda ser utilizada como identificador del trabajador de modo que, a la entrada y la salida del trabajo se podrán actualizar o renovar permisos y se volcará en el sistema la información relativa a su actividad diaria. (Fif. 13)

Figura 13. Tarjeta RFID

- EQUIPOS PORTÁTILES: En la Figura 14 se muestra la solución propuesta que consiste en un adaptador hembra – RFID – macho inviolable que se incorporará al equipo y que accionará un interruptor de paso de corriente de seguridad si existe permiso para el empleado que desea utilizarlo.

Figura 14. Adaptador hembra – RFID - Macho

- LUGAR DE TRABAJO: En la Figura 15 se muestra la adaptación del dispositivo RFID a una cerradura de la puerta que daría acceso al lugar de trabajo, al armario o la taquilla.

Figura 15. Apertura de cerradura de puerta

- MAQUINARIA ACCIONADA CON LLAVE: La solución desarrollada para grandes máquinas conectadas a la red de forma permanente o para maquinaria autónoma se muestra en la Figura 16.

Figura 16. Arranque Vehículo / Maquinaria

Para las pruebas piloto se utilizaron adaptador + tarjetas ( o chip adhesivo) junto con varias herramientas portátiles (taladro, lijadora, sierra radial, etc). Se programaron y gestionaron los siguientes permisos de acceso:

- Se configuraron tres trabajadores

- Se establecieron los equipos “Armario, Vehículo, Maquina 1, Maquina 2”

Figura 17. Programación y gestión de permisos

- Configuración de tarjetas RFID

Figura 18. Identificación de tarjetas RFID

- Se realizaron pruebas de funcionamiento donde se verificó el acceso o denegación a equipos por parte de los diferentes trabajadores.

- Se simuló el uso inadecuado (un trabajador no autorizado intenta utilizar una de las herramientas y no lo consigue).

- Se simuló un intento de violación de los permisos (un trabajador autorizado “presta” su tarjeta a un trabajador y este último sufre un accidente).

- Se hizo el correspondiente informe de uso e incidencias.

- Se investigó un supuesto accidente, solicitando informe al programa informático y se compruebó bajo que perfil utilizó el accidentado la máquina, el equipo y acceso al lugar no autorizado.

- Se corroboró la relación entre un trabajador y un determinado equipo y se verificó si las incidencias de un trabajador o un equipo tenían que ver con determinadas relaciones o permisos lo cual permitió la toma de nuevas decisiones en cuanto a formación o autorizaciones o denegaciones.

Aplicación en Empresa

En los próximos meses se ha llegado a un acuerdo con la empresa G´s España para implementar los anteriores dispositivos en

|

Maquinaria Cosechadora |

|

|

Maquina Despaletizadora |

|

|

Puerta de acceso |

|

|

Cámara de Vacío |

|

Figura 20. Máquina y equipos G´s España

Las pruebas de funcionamiento de las tarjetas RFID son correctas, permitiendo diferenciar los usuarios y equipos utilizados.

El diseño de la plataforma web de Gestión de permisos está desarrollado en su totalidad, es posible programar los eventos y accesos para cada usuario.

El hardware y software funcionan por separado, actualmente está en proceso la comunicación con el servidor entre ambas estructuras, se está estudiando la aplicación de tecnología inalámbrica, Bluetooth, Ethernet.

Las aplicaciones en empresas se han iniciado con el diseño del sistema eléctrico y electrónico de alimentación de los circuitos de las maquinas, equipos e instalaciones. Actualmente se están realizando pruebas de control y corte de alimentación.

Para la instalación de puertas de acceso se están estudiando dispositivos de apertura eléctrica que reemplazaran a los mecanismos de apertura actual.

Discusión de resultados

Como discusión de las pruebas piloto se pueden adquirir tarjetas “tag” de lectura / escritura con mayor capacidad y memoria para almacenamiento de datos “Escritura de tarjetas RFID (Mifare 4K). ISO/IEC 14443”.

La solución presentada ha superado las expectativas iniciales convirtiéndose en una herramienta de gestión empresarial que permitirá el análisis de la actividad y la toma de decisiones que superan el ámbito de la prevención de riesgos.

Conclusiones

Se han cumplido los objetivos planteados.

El programa informático es intuitivo, permite gestionar los permisos y accesos para cada usuario y equipo y puede llegar a reflejar en tiempo real la actividad desarrollada en la empresa.

El hardware ha sido diseñado y construido para realizar pruebas piloto en laboratorio y ya se encuentra disponible para implementar en empresas.

Está pendiente la comunicación Ethernet que, en función de la complejidad de las mismas, requerirá de una distribución adecuada de tarjetas maestras a lo largo de la empresa que garanticen la actualización de permisos en tiempo real traduciendo lo planificado mediante el software a cada uno de los elementos hardware (tarjetas de empleado, equipos portátiles, lugares, máquinas accionadas con llave).

Agradecimientos

Agradecimientos al Instituto de Seguridad y Salud Laboral y a la Dirección General de Trabajo de la Comunidad Autónoma de la Región de Murcia y a la Empresa G´s España.

Referencias bibliográficas

Funcionamiento Físico RFID.[Internet].Estudio, Diseño y simulación de un sistema RFID. c2014. Disponible en : http://www.schreinerlogidata.com/3/about-schreiner-logidata/rfid-technology/

http://www.ti.com/tiris/docs/docntr.htm#brochures

Joseph E. Hoang and Craig W. Thompson, Architecturing RFID Middleware,IEEE Internet Computing, 2006 pp. 88-92

Phillips, T.; Karygiannis, T.; Kuhn, R.; Security standards for the RFID market, Security & Privacy Magazine, IEEE, Volume 3,Issue 6, Nov.- Dec. 2005 Paginas: 85 – 89

R. Weinstein, RFID: a technical overview and its application to the enterprise,& IT Professional,Volumen 7(3): 27-33, Junio 2005.

RFID Essentials, Himanshu Bhatt, Bill Glover, O’Reilly, January 2006

RFID Handbook: Fundamentals and Applications in Contactless Smart Cards and Identification,Second Edition, Klaus Finkenzeller. Copyright 2003 John Wiley & Sons, Ltd.

Taesung Kim; Howon Kim; Access Control for Middleware in RFID Systems, Advanced Communication Technology, 2006. ICACT 2006. The 8th International Conference, Volume 2, 20-22 Feb. 2006 pp1020 -1022

V. Daniel Hunt, Albert Puglia, Mike Puglia, RFID A guide to radio frequency identification. Ed. Wiley 2007

Papers relacionados